Neue Angriffe auf Tor - JAP ist davon nicht betroffen

Wie auf heise online auf veröffentlicht, haben Forscher der University of Colorado at Boulder die Machbarkeit einer bekannten Angriffsmöglichkeit auf Tor untersucht. Der Angriff basiert auf dem Umstand, dass die Identität der Betreiber der einzelnen Knoten im Tor-Netz nicht geprüft wird. Darüber hinaus wird im Tor-Netz Datenverkehr bevorzugt über schnelle Verbindungen geleitet, ohne den Wahrheitsgehalt der Meldungen der Server über ihre Performance zu prüfen. Dadurch wäre es einem Angreifer möglich, einen Großteil des Datenverkehrs mit nur relativ wenigen Servern zu kontrollieren, indem sich die von ihm eingestellten Tor-Knoten jeweils als besonders schnelle Server ausgeben. Bei ausreichend finanziellen Mitteln des Angreifers kann dieser das Tor-Netz natürlich auch durch tatsächlich schnelle Rechner nach und nach übernehmen oder hat es bereits getan.

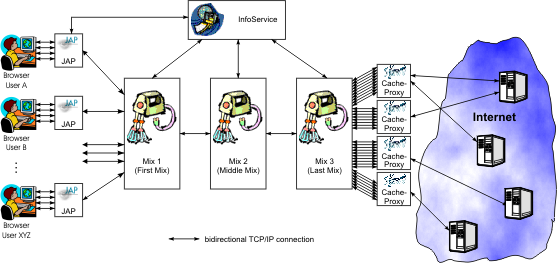

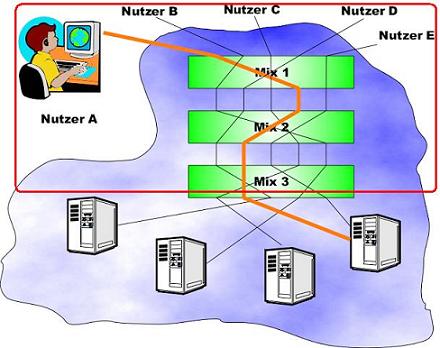

Die Mixe von AN.ON / JAP funktinieren ähnlich wie die des Tor-Netzes, der Aufbau des Netzes ist aber grundverschieden. Jeder Betreiber eines AN.ON-Mixes ist dem JAP-Team bekannt und von diesem zertifiziert. JAP-Nutzer können sich von der korrekt zertifizierten Identität der Betreiber durch Name, E-Mail und Webadresse jederzeit selbst überzeugen. Darüber hinaus sind die Routen bei AN.ON, anders als bei Tor, fest vorgegeben, wodurch der Benutzer die volle Kontrolle darüber hat, welchen Servern er vertraut. Der Betrieb von Servern durch einen, noch dazu anonymen, Angreifer wird somit weitestgehend verhindert.

Auch ein weiterer bei Heise zitierter Angriff auf Tor ist für JAP nicht relevant, da er ausschließlich auf einer Tor-spezifischen Content-Server-Komponente aufsetzt: den Hidden Services. Diese Dienste, z.B. Blogs, sind öffentlich verfügbar, werden aber anonym auf Tor-Knoten angeboten, d.h. man kennt den Anbieter nicht. Angreifer können nun gezielt Traffic auf diesen Hidden Services generieren, und dadurch Timestamps beeinflussen, die in manchen Betriebssystemen für ausgehende TCP-Pakete gesetzt werden. Dadurch werden auch die Timestamps anderer Verbindungen verändert, die von diesem Tor-Knoten ausgehen. Durch langfristige Beobachtung kann ein Angreifer unter Umständen Rückschlüsse daraus ziehen, welche TCP-Pakete von welchem dieser Knoten stammen, auf denen Hidden Services laufen.

Dieser Angriff ist bei AN.ON aus folgenden Gründen nicht möglich:

* es gibt keine Hidden Services

* externe Beobachter sehen nicht einmal die TCP-Pakete der Nutzer, da alle Anfragen über einen Web-Proxy geleitet werden, der komplett neue TCP-Pakete erzeugt

Und selbst wenn AN.ON anfällig wäre: es gäbe immer noch die Möglichkeit, die Timestamps komplett aus den TCP-Paketen herauszufiltern, da diese ein optionaler Teil des TCP-Standards sind.

JAP ist von den jüngst veröffentlichten Angriffen auf Tor also nicht betroffen. Öffentliche Äußerungen, Anonymisierungssysteme seien deswegen allgemein nicht sicher, sind also nicht ernst zu nehmen. Solche Angriffe unmöglich zu machen war gerade einer der Hauptgründe für die unterschiedliche Architektur von JAP im Gegensatz zu Tor. Prinzipiell könnte aber auch der relativ neue Anonymisierungsdienst I2P anfällig sein, da dort - wie bei Tor - die Betreiber der weiterleitenden Knoten ebenfalls völlig unbekannt sind. Dieser Dienst war bisher noch nicht Gegenstand eingehender wissenschaftlicher Untersuchungen.